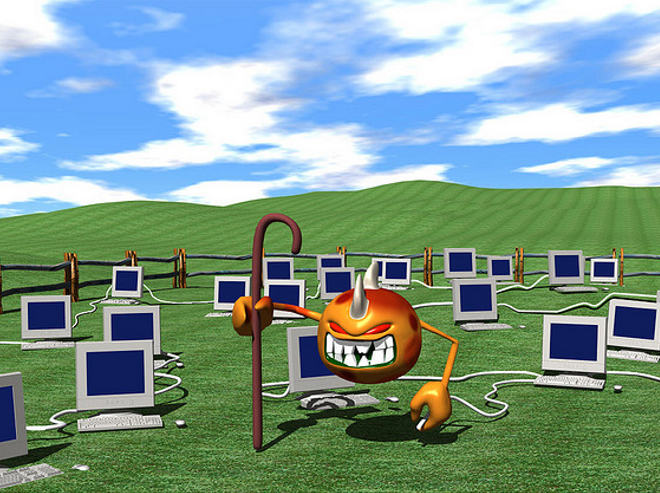

Las redes botnet serán protagonistas durante el próximo año y reafirmarán la tendencia observada durante 2010. Foto: Panda Security France (vía Flickr).

A pocas horas de terminar 2010, se comienzan a hacer las predicciones y a plantear los mejores propósitos para el año que comienza. Sin embargo, no todo es bueno y en materia informática los riesgos tienden a ser más variados, a estar presentes en más plataformas y a causar mayores problemas a los usuaresetios personales y las empresas.

Tal parece que los administradores de las redes delictivas realizarán el próximo año ataques más innovadores. Por esto, aunque muchas de las amenazas más importantes de 2010 seguramente repetirán en el ranking, y las amenazas más comunes mantendrán su vigencia, firmas de seguridad informática como ESET, WebSense e Imperva hacen sus predicciones sobre las tendencias de ataques informáticos para 2011. Estas son algunas de ellas:

El auge de las botnets.

Estas redes de computadores zombis controladas por delincuentes para aprovechar los recursos de cómputo de sus víctimas serán cada vez más poderosas y generarán mayor impacto. Los usuarios de equipos zombis no se dan cuenta de que el administrador de la botnet (el delincuente) puede estar cometiendo delitos informáticos con sus computadores, tales como robo de información, envío de spam y correo para phishing, y otros ataques por Internet.Las botnets son la confirmación de otra tendencia creciente: el malware estático está en decadencia y el dinámico toma cada vez más fuerza. El malware dinámico es el que infecta el sistema y luego, mediante un acceso remoto al equipo afectado, permite al atacante realizar diversas tareas mientras este no sea desinfectado).

Según el informe de ESET (PDF), “una mayor cantidad de redes botnet implicará el aumento del malware tipo bot. Por lo tanto, se observará un crecimiento en la cantidad de usuarios afectados por esta amenaza, así como también en la proporción que representan este tipo de códigos maliciosos por sobre el total de malware existente”. El informe agrega que cuando se trate de un usuario con malware, cada vez será más frecuente que este tenga una infección de una botnet, lo que significa que su equipo infectado será probablemente un zombi.

Según los datos relevados por el Laboratorio de ESET Latinoamérica, a noviembre de 2010 fueron detectadas unas 5.500 botnets, mientras que a finales de 2009 había unas 4.000 y un año antes, alrededor de 3.000. La tendencia muestra que están creciendo cada vez más rápido y podría esperarse que en 2011 la mayoría de los usuarios infectados con cualquier tipo de código malicioso podría formar parte de una botnet.

El principal motivo del auge de las botnets y de la gran cantidad de usuarios infectados está basado en que el atacante obtiene un importante rédito económico por los servicios delictivos brindados por estas redes. Además, necesitan de muy poco dinero inicial para armar este tipo de red delictiva, ya que pueden obtener paneles de administración y malware del tipo bot a muy bajo costo.

Desarrollo de malware multiplataforma.

Aunque Windows sigue siendo el sistema predominante en el mundo –con alrededor del 90% de los usuarios de computadores–, para los desarrolladores de malware puede ser más rentable crear códigos maliciosos multiplataforma, que funcionen también en GNU/Linux, Mac OS X e incluso las plataformas móviles.

Aunque Windows sigue siendo el sistema predominante en el mundo –con alrededor del 90% de los usuarios de computadores–, para los desarrolladores de malware puede ser más rentable crear códigos maliciosos multiplataforma, que funcionen también en GNU/Linux, Mac OS X e incluso las plataformas móviles.

Un ejemplo palpable es el troyano Koobface, que lleva 2 años rondando y hace poco logró infectar al sistema Mac OS X.

Las búsquedas y las redes sociales.

Las búsquedas en la Web y la popularidad de las redes sociales seguirán siendo aprovechadas por los delincuentes.

Las búsquedas en la Web y la popularidad de las redes sociales seguirán siendo aprovechadas por los delincuentes.

Con relación a los buscadores, crecerán los ataques con técnicas de tratarán de BlackHat SEO, mediante las cuales se posicionan en los primeros lugares de los resultados sitios sobre temas actuales –muerte de personajes famosos, tragedias naturales y certámenetes globales– o de interés general que en realidad contienen malware de todo tipo (desde virus y phishing hasta rogues –falsas herramientas de seguridad–).

ESET advirtió que para el nuevo año se verán dos tendencias: los delincuentes optimizarán sus técnicas de BlackHat SEO para estar en los primeros lugares de los buscadores durante las primeras 24 horas de ocurrencia de un hecho, y se combinarán estas técnicas con las redes sociales para ‘envenenar’ los resultados en estas últimas y así enlazar a los usuarios a malware u otros ataques.

Según la compañía de seguridad, los buscadores muestran no solo sitios web, sino también resultados en redes sociales, y por ello ya no es necesario que los atacantes creen sitios web maliciosos, sino que pueden posicionarse en los buscadores mediante perfiles falsos que generen contenidos con enlaces a malware.

Amenazas móviles.

Una investigación de la compañía Websense Security Labs (inglés) concluye que los principales blancos de los ciberdelincuentes serán el iPad, el iPhone y dispositivos basados en Android, ya que estos pueden ser una mina de oro por la información personal y confidencial que almacenan.

Una investigación de la compañía Websense Security Labs (inglés) concluye que los principales blancos de los ciberdelincuentes serán el iPad, el iPhone y dispositivos basados en Android, ya que estos pueden ser una mina de oro por la información personal y confidencial que almacenan.

Los ataques llegarán en su mayoría por medio de los navegadores web móviles, así como por rogues.

Secuelas de Stuxnet.

El virus que atacó las plantas nucleares de Irán podría ser solo el inicio de una nueva era de ataques y malware patrocinados por países en contra de la infraesctrura de sus rivales.

El virus que atacó las plantas nucleares de Irán podría ser solo el inicio de una nueva era de ataques y malware patrocinados por países en contra de la infraesctrura de sus rivales.

Amenazas ‘mixtas’, las más complicadas.

A pesar de los esfuerzos por mantener la seguridad, las empresas deberán enfrentar amenazas que mezclan el código tradicional del malware con scripts y códigos embebidos en archivos multimedia. “Solo los más fuertes sobreviven a las amenazas mixtas”, señala Websense en su informe.

A pesar de los esfuerzos por mantener la seguridad, las empresas deberán enfrentar amenazas que mezclan el código tradicional del malware con scripts y códigos embebidos en archivos multimedia. “Solo los más fuertes sobreviven a las amenazas mixtas”, señala Websense en su informe.

Los mejores ejemplos de este tipo de malware son Zeus y SpyEye, especializados en el robo de información bancaria, que seguirán evolucionando y usando una variedad de métodos de infección.

“La mayoría de los métodos tradicionales de seguridad no funciona. 2011 traerá una serie de amenazas peligrosas que tomarán los datos corporativos e inmovilizarán la infraestructura“, señaló Patrik Runald, gerente de Investigación de Seguridad de Websense.

El remplazo de los hackers.

La empresa de seguridad Imperva contempla entre sus predicciones que en 2011 también habrá ataques informáticos contra diferentes países y serán los mismos gobiernos los que se tendrán que defender.

La empresa de seguridad Imperva contempla entre sus predicciones que en 2011 también habrá ataques informáticos contra diferentes países y serán los mismos gobiernos los que se tendrán que defender.

Según la compañía, los hackers de sombrero negro –los que pretendían causar algún daño a sus víctimas– ya no estarán tan presentes y serán remplazados por organizaciones criminales con mayor capacidad de acción.

En este punto, quizás Imperva llegue un poco tarde, pues ya algunas compañías de seguridad presentaron esto como una tendencia, pero para el año que está terminando, y ENTER.CO publicó una nota sobre el paso de los ‘hackers románticos’ a las mafias organizadas.

Se consolida el ‘hacktivismo’.

WikiLeaks dio origen a otro fenómeno con tantas implicaciones como ese: el ‘hacktivismo’ –la combinación del activismo con acciones propias de los hackers, no necesariamente destructivas–. La organización descentralizada Anonymous ejecutó varias operaciones en defensa de la libertad de expresión y en concreto de WikiLeaks, tales como tumbar por unas horas los sitios de MasterCard, Visa y otros.

Para la firma de seguridad McAfee, esto es solo el comienzo y el ‘hacktivismo’ va a ser mayor, mejor organizado y más estratégico, pues además de lo que ya ha conseguido, se apoyará más en las redes sociales. Será una forma casi obligada para defender o promover algunas causas políticas, en particular relacionadas con Internet y la libertad de expresión, justo en tiempos en los que los reguladores y legisladores de algunos países (China,Venezuela, Reino Unido) pretenden controlarla más de la cuenta.

Peligro en la nube.

Si bien la computación en la nube sigue ganando terreno como uno de los modelos preferidos de personas y organizaciones, la privacidad y la confianza son dos de sus retos más complejos. Sin embargo, muchas veces las aplicaciones y los datos confiados al proveedor quedan en servidores y lugares en los que el usuario no eligió ni mantiene.

Para 2011, según Imperva, se van a encontrar varios desafíos como las tecnologías de aplicaciones y de seguridad de datos basadas en la nube, que surgirán para trasladar aplicaciones y almacenar datos en esta.

Via Enter.co

No hay comentarios.:

Publicar un comentario